網絡安全信息打點第十天 網絡與信息安全軟件開發的核心策略與實踐

在網絡與信息安全軟件開發過程中,安全信息打點已成為保障系統穩健性的關鍵環節。第十天的聚焦點在于如何將安全理念深度融入軟件開發全生命周期,從設計到部署,構建主動防御的軟件體系。

需求分析階段需明確安全目標,識別潛在威脅模型。開發團隊應結合業務場景,定義數據保護級別、訪問控制策略及合規要求,確保安全需求與功能需求同步規劃。例如,對于處理敏感信息的模塊,需提前規劃加密傳輸、存儲方案,并設計異常行為監控機制。

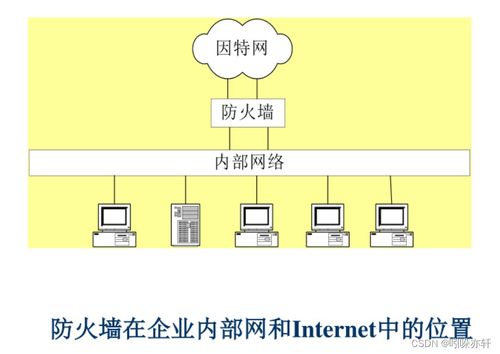

在架構設計環節,采用最小權限原則和縱深防御策略。通過模塊化設計隔離風險,如將身份驗證、授權邏輯獨立為微服務,減少單點漏洞的影響范圍。引入安全編碼規范,對輸入驗證、輸出編碼等常見漏洞點進行標準化約束,避免SQL注入、跨站腳本等傳統攻擊。

開發實施階段,需整合自動化安全工具。靜態應用安全測試(SAST)可在代碼提交時掃描潛在漏洞,動態分析(DAST)則模擬攻擊行為檢測運行時缺陷。依賴項檢查工具能識別第三方庫中的已知漏洞,確保供應鏈安全。開發人員應定期參與安全培訓,將安全思維轉化為編碼習慣。

測試驗證環節,須開展滲透測試與紅隊演練。通過模擬真實攻擊場景,評估軟件在極端條件下的抵抗能力。安全測試報告需與漏洞管理流程聯動,確保發現的問題可追蹤、可修復。對于關鍵系統,可引入模糊測試,自動生成異常輸入以探索未知漏洞。

部署與運維階段需強化持續監控。通過日志分析、行為基線建模,實時檢測異常訪問或數據泄露跡象。結合威脅情報平臺,及時響應新型攻擊手法,并建立自動化補丁管理機制,縮短漏洞暴露窗口。

網絡與信息安全軟件開發是一個動態演進的過程。第十天的實踐強調:安全不是附加功能,而是貫穿軟件生命周期的核心基因。只有將技術工具、流程規范與人員意識深度融合,才能打造出真正抵御風險的數字化堡壘。

如若轉載,請注明出處:http://www.xerpcq.cn/product/27.html

更新時間:2026-01-07 04:48:21